Хакерские программы для взлома вай фай, Подборка лучших Android-приложений для взлома и тестирования безопасности

Он не может взломать пароли Wi-Fi без рутирования Android, но также повысить безопасность вашей сети. Через соц. Более того, у него есть функция, с помощью которой вы можете сохранять места, где вы подключены, для использования в будущем. Создание слайд-шоу.

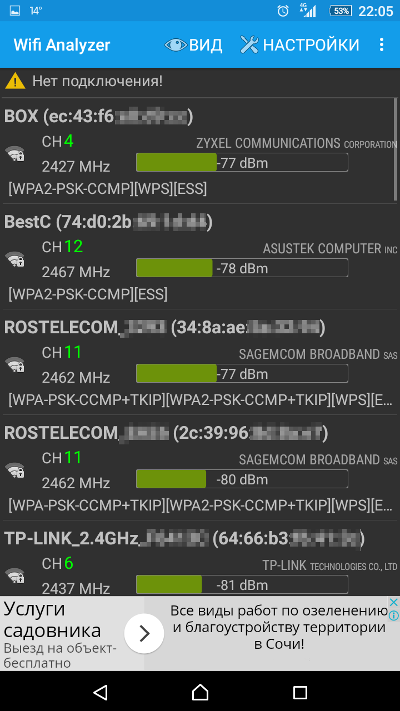

Android устройства. Причина выбора: Он имеет дружественный пользовательский интерфейс, прост для понимания и не требует root-доступа. Sniffer Wicap это одно из лучших хакерских приложений для Android с простым UX. Он не требует root-доступа на Android устройство и просто в использовании. Рекомендуется всем, кто только начинает заниматься хакерством, это один из современных Android взламывает приложения и, как следует из названия, отслеживает сети Wi-Fi и LTE.

Старая версия sniffer Wicap требовалось рутированное устройство, но в этом приложении были некоторые upgrades, а более новая версия не требует рутированных телефонов. Эти новые функции включают в себя встроенный корневой терминал, который упростил взаимодействие приложений с ОС без установки приложений с поддержкой root.

Вы можете получить sniffer wicap в магазине Google Play, и это не одно из бесплатных приложений для взлома, и вам придется заплатить, чтобы загрузить его на свое устройство.

Причина выбора: сканирует целевую систему безопасности и выявляет уязвимости. Hackode — одно из бесплатных хакерских приложений, которое, как говорят, содержит полный инструмент для анализа безопасности, сетевых помех, проверки паролей и сканирования портов. Hackode содержит набор инструментов для тестирования на проникновение мобильных устройств, позволяющий протестировать любое устройство и выполнить удовлетворительную проверку безопасности, сети Wi-Fi, прочности и уязвимостей.

Hackode используется ИТ-администраторами, этическими хакерами и экспертами по кибербезопасности. Лучшей особенностью кода взлома является его способность выполнять разведывательные действия и взламывать Google. Он наблюдает за действиями в системе, понимает, как она operaтестирует и предоставляет обратную связь.

Функции этого хакерского инструмента — разведка, сканирование, эксплойты и канал безопасности. Шаг 3 Загрузите и установите программное обеспечение на свои устройства.

Многие организации используют zAnti часто для обнаружения взломов и проникновений. Уместно использовать zAnti для сканирования системы. Эта Android Приложение выявляет угрожающие устройства, подключенные к Wi-Fi, и дает вам знания, которые помогут защитить систему от угроз сетевой безопасности и заранее продумать любую атаку.

Ты не можешь найти zAnti в Play Store, но вы можете найти его в другом месте. Чтобы получить это,. Шаг 2 Вы увидите уведомление о том, что оно получено из ненадежного источника. Нажмите кнопку принять. Шаг 3 Установите приложение. Появится запрос от SuperSu на предоставление root-доступа, предоставьте доступ. Шаг 4 Зарегистрируйтесь, чтобы получить учетную запись — для этого потребуется электронная почта. Причина выбора: Можно отключить устройства, подключенные к сети Wi-Fi.

Как следует из названия, это убийство Wi-Fi. Это одно из хакерских приложений, которое помогает легальным хакерам сохранять intruderМы далеки от проникновения в систему безопасности организации.

Оно широко известно как приложение для уничтожения Wi-Fi из-за его эффективности в отключении нежелательных устройств.

Хотя более старые версии приложения требуют рутирования, теперь оно обновлено, и вам не нужно будет рутировать приложение для взлома на вашем устройстве, поскольку лучше выбрать версию, которая не требует рутирования, поскольку рутирование вашего телефона снижает безопасность.

Многие люди действительно совершают киберпреступления, обладая знаниями о взломе устройств, но целью взлома является доступ к уязвимостям в системах и их защита. Существует много различий между этическими и неэтичными хакерами, и этических хакеров также называют «белыми шляпами». Неэтичные хакеры являются противоположностью профессиональных хакеров, и эта группа хакеров занимается незаконной деятельностью и известна как Black Hat.

Да, хакерство не является преступлением, как его принято считать. Взлом легален, если вы соблюдаете правила организации. Вам необходимо получить авторизованный доступ, чтобы проникнуть в систему и выполнить проверки и анализ безопасности.

Легальный взлом не оправдывает проникновение в системы безопасности людей, потому что вы можете это сделать. Во многих штатах это является правонарушением, независимо от того, выберете ли вы какую-то информацию или нет.

Юридический взлом rutails. Эти профессионалы и менеджеры по системной безопасности обладают высокой квалификацией и имеют разрешение использовать хакерский инструмент для проникновения в систему и доступа к уязвимостям. Их еще называют белыми шляпами. Они не проникают в систему для кражи данных или установки вирусов. Они проникают в систему для поиска лазеек и уязвимостей, затем находят способы защитить систему и устраняют лазейки в системе безопасности этих устройств.

Этический взлом заключается в оценке безопасности системы и поиске способов защиты ее от атак, используя результаты оценок. Чтобы найти приложение для взлома, вам понадобится на вашем Android магазин. Вы можете проверить GitHub и Google chrome интернет-магазин. Вы также можете ввести название нужного вам хакерского приложения в веб-браузере, и оно появится.

Существуют антишпионские и антивирусные приложения, которые вы можете установить на свой компьютер. Android устройство, чтобы прекратить доступ к личной информации на вашем мобильном телефоне или android телефон. Кроме того, вы можете определить, нацелены ли хакеры на ваш телефон, с помощью Коды, позволяющие проверить, взломан ли телефон.

Сертифицированный хакер имеет сертификацию и разрешение на доступ и анализ системы безопасности мобильного телефона. Android Телефон. Сертифицированный хакер прошел обучение и проверил свои знания в области угроз кибербезопасности, рисков и мер противодействия.

Такое обучение часто бывает комплексным и позволяет стать системным администратором или системным менеджером. Прежде чем вы станете сертифицированным хакером, вам придется пройти некоторую оценку и получить сертификаты, подтверждающие, что вы можете проводить тестирование на проникновение, обеспечивать безопасность доступа и взламывать устройства.

Лучший способ научиться этичному хакерству — это читать и изучать онлайн-уроки, которые могут научить вас хакерству и указать вам, как это сделать. Android приложения для взлома и инструменты для взлома, которые можно использовать для взлома RSS-канала безопасности системы. Вы также можете найти в Интернете организованные учебные программы, которые научат вас быть этическим хакером для Android мобильные телефоны и другие устройства.

Лучшие хакерские приложения для Android Мобильный телефон. Лучший выбор. Список лучших хакерских приложений для Android:. Как отследить местоположение чьего-либо телефона без его помощиwing?

Сообщить об ошибке. Предыдущая Предыдущая. Следующая Продолжить. Главная Тестирование. Должен выучить. Big Data. Живой проект. Toggle Меню Закрыть. Искать: Поиск. Fern Wifi Cracker — это инструмент для проведения аудита и беспроводных атак, написанный на язке Python.

Это первый специализированный инструмент взлома Wi-Fi в этом списке, который задействует графический интерфейс пользователя. Fern Wifi Cracker работает на любой версии Linux, в которой содержатся необходимые компоненты. Он также входит в базовый комплект программ Kali Linux. Wash — это инструмент для определения того, включена ли точка доступа WPS или нет.

Пользователь также можете применить Wash, чтобы проверить, заблокирована ли точка доступа WPS после нескольких атак Reaver. Многие точки доступа блокируются в качестве меры безопасности, когда происходит лобовая атака пина WPS.

Wash входит в пакет Reaver package и идет в качестве стандартного инструмента Kali Linux. Crunch — это простой в использовании инструмент для создания пользовательских списков слов, которые могут быть применены для перебора по словарям. Поскольку успех каждой такой атаки зависит от качества подобранного списка слов, человеку придется создать собственный.

Особенно если он желает сделать списки слов на основе паролей маршрутизатора. Crunch также может работать с другими инструментами, такими как Aircrack-ng.

Это сэкономит много времени, так как пользователю не придется ждать, пока большие списки паролей будут сгенерированы с помощью Crunch. Последним, но не менее важным инструментом в этом топ является Macchanger. Macchanger — это утилита, которая может быть использована для подделки или создания своего собственного MAC-адреса. Автор переведенной статьи : Hacking Tutorials. Ваш адрес email не будет опубликован. Сохранить моё имя, email и адрес сайта в этом браузере для последующих моих комментариев.

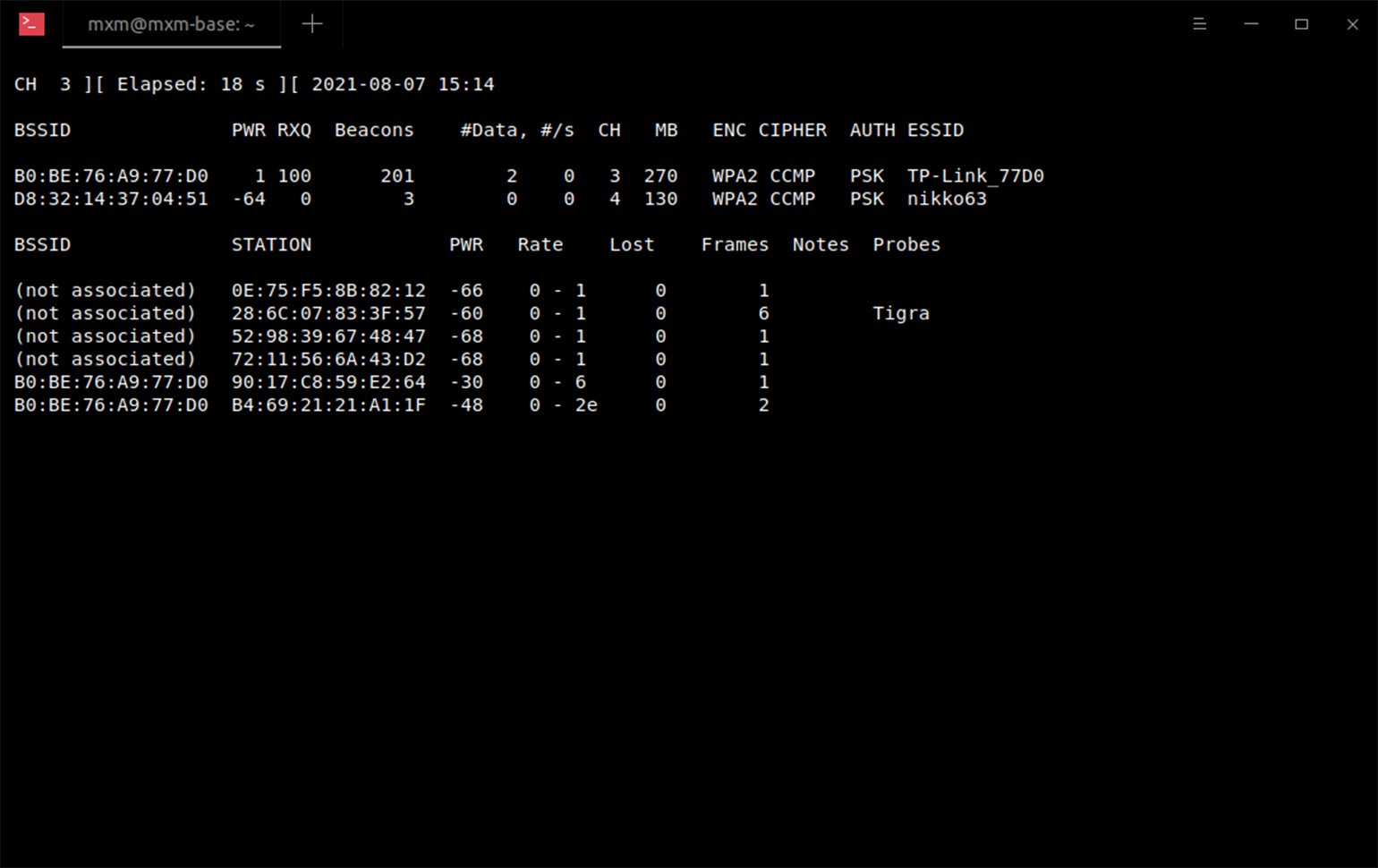

Дата: Автор: Игорь Б. Категории: Статьи по информационной безопасности. Aircrack-ng — это набор «все включено», который содержит следующие утилиты: Aircrack-ng для беспроводного взлома паролей Aireplay-ng для генерации трафика и деаутентификации клиента Airodump-ng для захвата пакетов Airbase-ng для создания фейковых точек доступа Набор Aircrack-ng доступен в Linux.

Reaver Второе место в топ инструментов для взлома Wi-Fi занимает Reaver. Wireshark Wireshark — это одна из лучших доступных утилит анализатора сетевых протоколов. Fern Wifi Cracker Fern Wifi Cracker — это инструмент для проведения аудита и беспроводных атак, написанный на язке Python. Wash Wash — это инструмент для определения того, включена ли точка доступа WPS или нет. Crunch Crunch — это простой в использовании инструмент для создания пользовательских списков слов, которые могут быть применены для перебора по словарям.

Macchanger Последним, но не менее важным инструментом в этом топ является Macchanger. Видео межблогерского вебинара по персональным данным в Медицине.

Как помогать пользователям, когда все на удалёнке Вячеслав Закоржевский — Kaspersky. Похожие записи. Как организовать контроль внешних пользователей во внутренней сети? Роль этичного хакинга в повышении уровня кибербезопасности российских компаний Влияние удаленной работы на информационную безопасность компаний: риски и рекомендации Методы безопасного хранения паролей: от правил составления надежных паролей до использования менеджеров паролей Защита детей в цифровом мире