Drop table users, drop table users мем | Дзен

День ый Хакер тырит солонку из столовой и изучает дома её устройство. Слепые инъекции В качественном приложении вы не сможете увидеть сообщения об ошибках. Время Этот запрос удаляет временную таблицу TempOrders.

Подробнее об этом мы поговорим далее. Приведем пример на основе страницы входа на основе Active Server Pages ASP , которая при помощи SQL получает доступ к базе данных, чтобы авторизовать пользователя в каком-либо приложении. Приведем код страницы, содержащей форму входа, в которую вводятся имя пользователя и пароль.

Connection" ; cn. Сочетание «--» в Transact-SQL определяет однострочный комментарий, а «;» обозначает конец одной строки и начало другой. Два последовательных тире в данном запросе используются с целью завершить запрос без ошибок. Получение информации, основываясь на сообщениях об ошибках Изобретателем этой методики является David Litchfield, исследователь в области испытаний на проникновение с целью проверки системы защиты.

Позже David написал работу на эту тему[1], на которую ссылались многие другие авторы. В его работе объясняется механизм, использования сообщений об ошибках — «error message» technique. В своем труде он полностью объясняет читателям данную методику, и дает дальнейший толчок в развитии собственного понимания данной проблемы.

Для успешного управления данными, злоумышленник должен знать структуру баз и таблиц, к которым он хочет получить доступ. Вряд ли ему это удастся, если он не знает её структуры. Но даже если ему это и удастся, то значение поля «privs» так и останется непонятным.

Взломщик может вставить значение «1», создав себе аккаунт с низкими привелегиями, в то время как ему необходим доступ на уровне администратора приложения.

К счастью, для хакера стандартное поведение ASP на ошибки — отображение сообщений о них, с их помощью полностью определив структуру базы данных, а следовательно узнать значения всех полей из аккаунтов пользователей, которые занесены в базу приложения.

В следующем примере мы будем использовать предложенную выше базу данных, а также asp скрипт, чтобы показать эту методику в действии. Во-первых, взломщик захочет установить имена таблиц, с которыми работают запросы, а также имена полей.

Полезной эта информация будте в том случае, если удастся узнать тип данных, который используется в каждой из колонок. Хакер может получить полезную информацию из ошибок об окружении или самой базе данных. Особенно полезными являются сведения о конвертации типов.

Если вы попытаетесь сконвертировать string в integer, вернется сообщение, содержащее в себе весь контент string. Метод может быть использован для чтения любого значения в любой таблице в базе данных. Зачастую даже пользователь с низкими привелегиями имеет возможность создать таблицу в базе данных, или даже временную базу данных.

Нет необходимости говорить, что если злоумышленнику удается вызвать ошибку при обращении к базе данных, то их работа в разы упрощается.

Теги: sql-injection sql microsoft sql server. Голосование 0. Комментарии Александр rgen3. Отправить сообщение. Комментарии Комментарии Лучшие за сутки Похожие. Специалист по информационной безопасности вакансий. В этой же статье мы решили поговорить о том, что такое SQL-инъекция. SQL-инъекция - это довольно популярный вид уязвимости, существующей на стороне сервера.

Суть уязвимости в следующем. Сервер может подставлять данные, которые пришли от пользователя, прямо в SQL запрос. Этот id становится частью SQL-запроса. Ожидается, что от пользователя придет число в качестве id. Но технически пользователь может отправить любые данные.

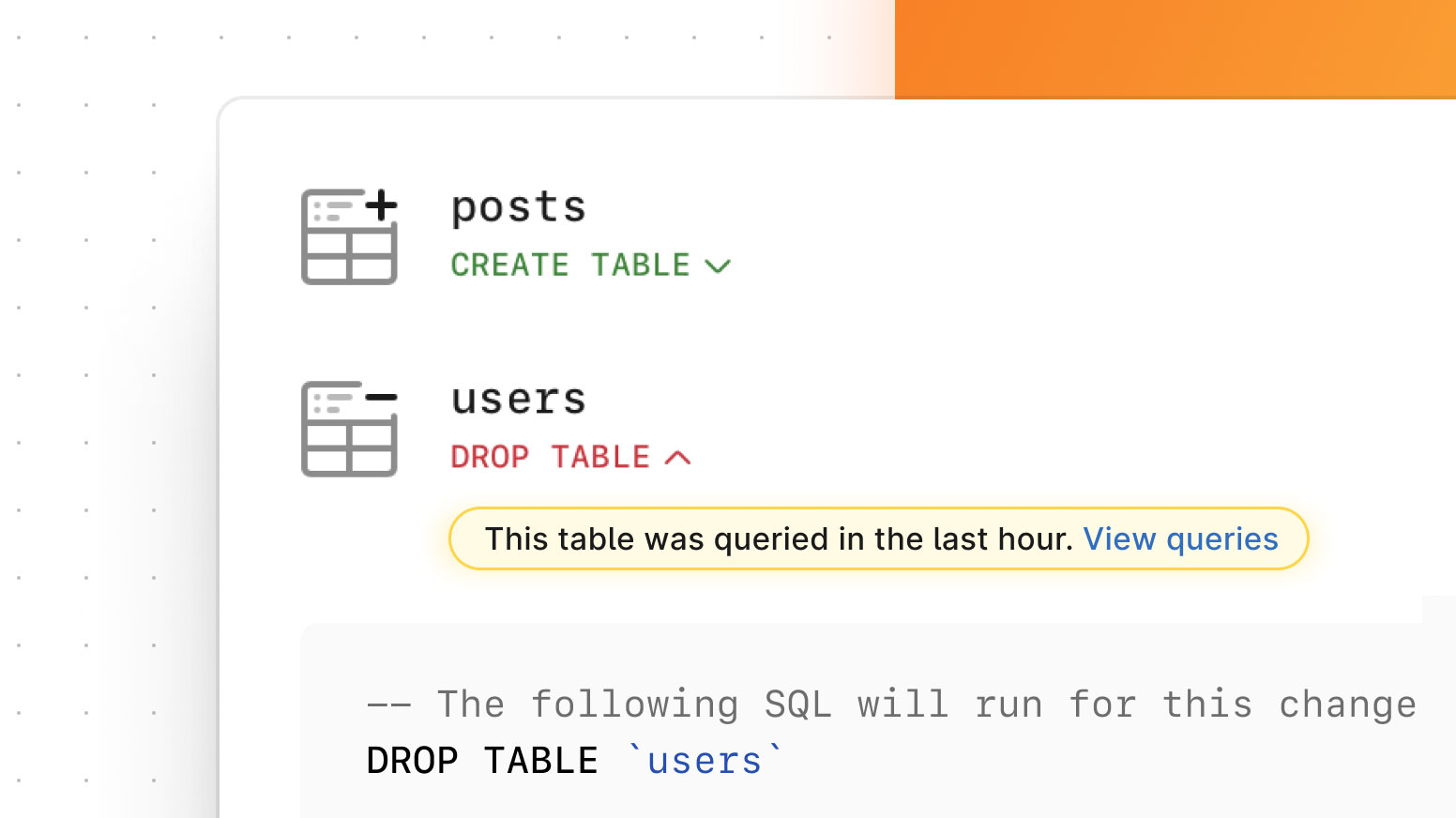

И злоумышленники этим пользуются. Особенность SQL-движков в том, что они могут выполнять несколько запросов подряд. Для этого следует разделить запросы точкой с запятой. Подобным способом сформированный запрос и является SQL-инъекцией.